Cómo prevenir las estafas de phishing y smishing en el sector fintech

Las estafas de phishing y smishing se han convertido en un vector de ataque industrializado que afecta a empresas y a sus clientes con una precisión cada vez mayor. Solo en los últimos seis meses, los correos electrónicos relacionados con phishing han aumentado un 341 %, y las pérdidas económicas derivadas de estos ataques superaron los 17.400 millones de dólares a nivel global en 2024, lo que representa un incremento del 45 % respecto al año anterior.

Para las empresas fintech, este tipo de ataques representa una amenaza doble: comprometen las operaciones internas y debilitan la confianza de los clientes. El phishing y el smishing son hoy en día uno de los mayores retos en ciberseguridad, por lo que es crucial saber qué puede hacer tu empresa para adelantarse a ellos.

¿Qué es el phishing?

El phishing es un tipo de ciberataque en el que los delincuentes se hacen pasar por instituciones legítimas para engañar a las víctimas a través del correo electrónico y así obtener datos sensibles como credenciales de acceso, información financiera o códigos de seguridad. Estos correos suelen parecer mensajes urgentes de entidades de confianza: una alerta bancaria, una solicitud de pago o una notificación de seguridad del sistema.

En el sector fintech, los ataques de phishing son especialmente peligrosos. Un solo mensaje falsificado que imite tu marca puede ser suficiente para que un cliente entregue sus credenciales o realice una transacción no autorizada, comprometiendo tanto la seguridad de tu plataforma como la confianza de tus usuarios.

Estafas de pishing más comunes en el sector fintech

Las tácticas de phishing han evolucionado mucho más allá de los típicos correos mal redactados. Los atacantes actuales utilizan mensajes personalizados, una estética corporativa muy cuidada e incluso inteligencia artificial para imitar a empresas fintech con una precisión alarmante.

A continuación, algunos de los tipos de estafas de phishing más comunes que afectan tanto a empresas fintech como a sus clientes:

Robo de credenciales

Se envían por correo electrónico páginas de inicio de sesión falsas que replican plataformas fintech (apps bancarias, monederos cripto, pasarelas de pago) con el objetivo de engañar al usuario para que introduzca su nombre de usuario y contraseña.

Compromiso del correo empresarial (BEC)

Los ciberdelincuentes suplantan o toman el control de cuentas de correo de directivos o proveedores para enviar solicitudes de pago o instrucciones internas que parecen legítimas, lo que puede derivar en transferencias fraudulentas o filtraciones de datos.

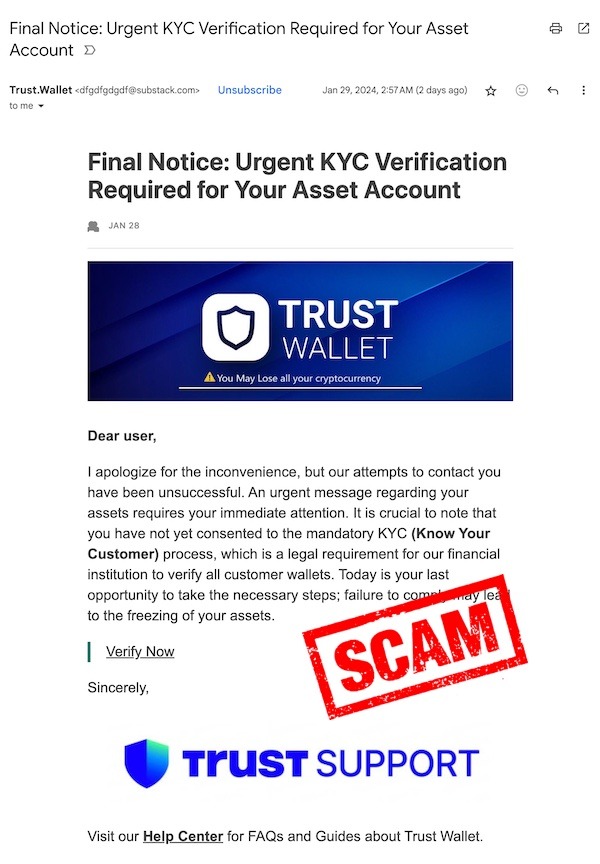

Solicitudes falsas de KYC/AML

Mensajes fraudulentos que solicitan información relacionada con procesos de KYC (Know Your Customer) o AML (Anti-Money Laundering), dirigidos tanto a empleados como a clientes, utilizando un tono de urgencia legal para forzar la respuesta.

Alertas falsas de cumplimiento o seguridad

Correos que imitan a departamentos internos de IT o a organismos reguladores externos, indicando que es necesario “actualizar credenciales” o “confirmar ajustes de seguridad” para evitar la suspensión de cuentas.

Fraude mediante facturas o pagos

Los estafadores envían supuestas facturas vencidas o solicitudes de pago de proveedores, muchas veces con archivos adjuntos o enlaces que llevan a malware o a sitios de captura de datos.

¿Qué es el smishing?

El smishing, o phishing por SMS, es una forma de ciberataque que utiliza mensajes de texto engañosos para hacer que las víctimas revelen información sensible, hagan clic en enlaces maliciosos o descarguen software malicioso. Estos ataques suelen hacerse pasar por instituciones de confianza, como bancos, monederos digitales o plataformas fintech, y apelan a la urgencia, el miedo o incentivos económicos para provocar una reacción inmediata.

Lo que hace que el smishing sea especialmente peligroso hoy en día es el nivel de sofisticación que ha alcanzado. Los atacantes ya no envían mensajes desde números aleatorios o desconocidos. Cada vez con más frecuencia, están explotando vulnerabilidades en la infraestructura del sistema de mensajería SMS para suplantar el remitente real de la empresa, haciendo que el mensaje parezca auténtico. En muchos casos, estos mensajes falsos incluso aparecen en el mismo hilo que las comunicaciones legítimas previas, lo que los hace prácticamente indistinguibles de los originales.

Para las empresas fintech, esta evolución representa una amenaza crítica. No solo expone a los clientes al fraude, sino que también compromete la confianza y credibilidad de los canales de comunicación, especialmente si el usuario ya no puede distinguir qué mensajes son reales y cuáles no.

Estafas de smishing más comunes del sector fintech

Los ataques de smishing están diseñados con mensajes altamente dirigidos que imitan con precisión el tono, la imagen de marca y la urgencia de las comunicaciones reales de proveedores fintech.

A continuación, los tipos más comunes de estafas por smishing que pueden poner en riesgo tanto a tus clientes como a tu empresa:

Alertas de fraude falsas

Los atacantes se hacen pasar por el equipo de prevención de fraudes, alertando al usuario sobre una “actividad sospechosa” y pidiéndole que haga clic en un enlace o llame a un número para verificar su cuenta. A menudo utilizan datos reales obtenidos de filtraciones anteriores para dar mayor credibilidad al mensaje.

Interceptación de autenticación en dos pasos (OTP)

El usuario recibe un SMS que aparenta ser de tu plataforma, solicitando confirmar o reenviar un código de un solo uso (OTP) para acceder a la cuenta. En realidad, los atacantes buscan interceptar el código durante un ataque de phishing en tiempo real.

Estafas de préstamos o pagos

Mensajes que prometen una aprobación inmediata de préstamos o confirman un pago importante. Los enlaces redirigen a portales falsos de inicio de sesión o a descargas de malware, afectando tanto a clientes particulares como a usuarios corporativos.

Solicitudes falsas de verificación KYC

Alertas urgentes que indican la suspensión de la cuenta por falta de documentación KYC. Se solicita a los clientes que suban su documento de identidad o datos bancarios a través de una página fraudulenta.

Falsas actualizaciones de app o bloqueos de cuenta

Mensajes que engañan al usuario para que descargue una supuesta “actualización” de la app fuera de las tiendas oficiales, o que advierten sobre un inminente bloqueo de la cuenta si no actúa de inmediato. El objetivo: robar credenciales o instalar malware.

¿Cómo ocurren las estafas de phishing y smishing?

Tanto el phishing como el smishing se basan en la ingeniería social: manipulan el comportamiento humano en lugar de vulnerar directamente las defensas técnicas. Los atacantes explotan la confianza, la urgencia y el miedo para provocar respuestas impulsivas y poco reflexivas.

Así es como suelen desarrollarse estos ataques:

Reconocimiento: Los atacantes recopilan información sobre tu empresa, empleados y clientes a través de redes sociales, filtraciones de datos o fuentes públicas.

Suplantación de identidad: Usan direcciones de correo o identificadores de remitente en SMS falsificados para imitar tu marca o a miembros del equipo interno.

Engaño: Redactan mensajes con apariencia urgente o amenazante (bloqueo de cuenta, alerta de fraude) para presionar al destinatario a actuar rápidamente.

Interacción: Las víctimas son inducidas a hacer clic en enlaces maliciosos, introducir credenciales o compartir información confidencial.

Exfiltración o fraude: Una vez que obtienen los datos, los utilizan para acceder de forma no autorizada, cometer fraudes financieros o lanzar ataques dirigidos adicionales.

Mejores prácticas para prevenir estafas de phishing y smishing

Prevenir el phishing y el smishing requiere construir defensas en capas que aborden tanto los riesgos internos como las vulnerabilidades del cliente. Así es como puedes proteger tu empresa y a tus clientes:

Medidas internas (protección de tu empresa)

- Ofrece formación periódica para ayudar a los equipos a reconocer intentos de phishing y smishing, especialmente en roles de alto riesgo como ejecutivos, finanzas, soporte y TI.

- Ejecuta simulacros de phishing y smishing para poner a prueba la preparación de tu equipo, identificar brechas y reforzar las buenas prácticas.

- Implementa herramientas de filtrado de correo electrónico y SMS, así como sistemas de detección de amenazas que identifiquen contenido sospechoso antes de que llegue a las bandejas de entrada o dispositivos.

- Aplica y refuerza protocolos de autenticación para proteger tu dominio frente a suplantaciones e intentos de spoofing.

- Cuenta con un protocolo claro y ensayado de respuesta a incidentes para aislar, reportar y contener los ataques cuando se produzcan.

Medidas externas (protección de tus clientes)

- Utiliza identificadores de remitente verificados y registrados para reducir el riesgo de suplantación.

- Fomenta la mensajería segura dentro de la app para que la comunicación se realice a través de tu plataforma oficial, donde puedes controlar el entorno y la autenticación.

- Educa proactivamente a los clientes sobre cómo identificar estafas, especialmente durante el onboarding y mediante alertas continuas.

- Mantén un estilo de comunicación coherente con tus clientes para que cualquier mensaje sospechoso resulte más fácil de detectar.

- Evita depender del SMS para el inicio de sesión, la verificación o las alertas transaccionales siempre que sea posible. En su lugar, utiliza métodos más seguros basados en la app.

Qué hacer si tu empresa es víctima de phishing o smishing

Incluso con defensas sólidas, ninguna empresa está completamente a salvo. Si un ataque logra traspasar las barreras, actuar con rapidez, calma y claridad puede evitar que el incidente se convierta en una crisis.

1. Contener el incidente: Aísla de inmediato los sistemas o cuentas afectadas para evitar daños mayores.

2. Alertar a los equipos internos: Notifica al departamento de IT, al equipo de seguridad y al soporte al cliente. Una respuesta coordinada es clave.

3. Comunicar a los clientes: Sé transparente, pero con control. Informa a los usuarios afectados y ofrece orientación sobre los próximos pasos, preferiblemente a través de tu app oficial o canales seguros.

4. Investigar y reportar: Analiza la brecha para entender qué ocurrió y repórtala a las autoridades competentes.

5. Revisar y reforzar: Corrige las vulnerabilidades, actualiza los protocolos y realiza un análisis post-mortem para reforzar la resiliencia futura.

Cómo Clovr Labs ayuda a las empresas fintech a prevenir el phishing y el smishing

En Clovr Labs, nos centramos en la prevención a través de una seguridad proactiva y en capas, ayudando a las empresas fintech a adelantarse a las estafas de phishing y smishing con soluciones diseñadas para identificar y eliminar vulnerabilidades antes de que sean explotadas. Así es como lo hacemos:

- Threat Mapping: Identificamos los puntos donde tu empresa y tus clientes están más expuestos a riesgos de phishing y smishing, desde dominios suplantables hasta flujos de comunicación vulnerables.

- Análisis de exposición 360º: Nuestras auditorías detectan puntos débiles en todo tu ecosistema digital, permitiéndote cerrar brechas de seguridad antes de que los atacantes las encuentren.

- Non-Linear Defense: Diseñamos defensas adaptativas y aplicables a la realidad operativa de tu negocio, basadas en cómo te comunicas, tanto a nivel interno como con tus clientes.

Contacta con Clovr Labs para evaluar la exposición de tu empresa y construir una estrategia de prevención sólida desde el primer momento.